Por Ken Lippestein-

Seguridad Nacional está aumentando el uso de técnicas encubiertas para infiltrarse e interactuar con usuarios de redes sociales con el fin de recopilar inteligencia y atacar a individuos, revelan documentos que me han filtrado.

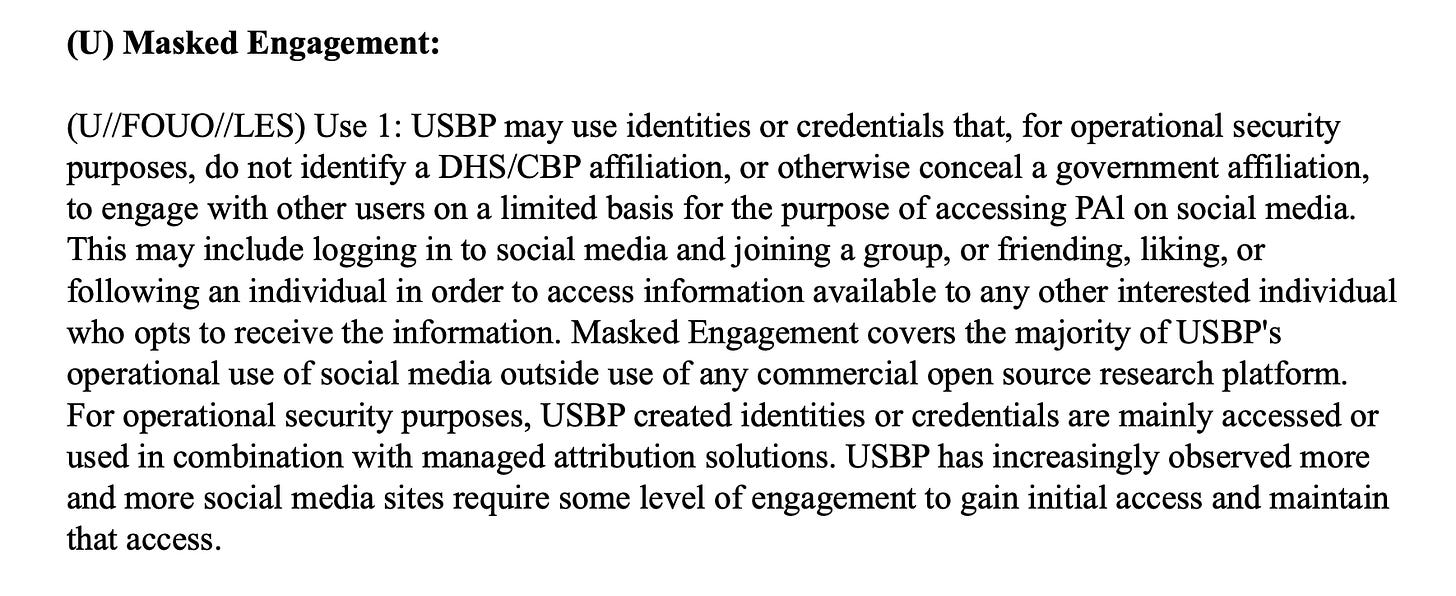

El nuevo programa, llamado «masked engagement», (Compromiso enmascarado) permite a los agentes de seguridad nacional asumir identidades falsas e interactuar con usuarios: agregarlos, unirse a grupos cerrados y acceder a publicaciones, fotografías, listas de amigos y más, que de otro modo serían privadas.

Un alto funcionario del Departamento de Seguridad Nacional me dijo que más de 6.500 agentes de campo y operativos de inteligencia pueden utilizar la nueva herramienta, un aumento significativo explícitamente vinculado a una vigilancia más intensa de los ciudadanos estadounidenses.

Durante años, el departamento de seguridad nacional ha estado realizando lo que denomina recopilación de «Inteligencia de Fuentes Abiertas» (OSINT), utilizando las redes sociales para aumentar la «conciencia operativa» general y para investigar objetivos en contextos penales, civiles o administrativos. Cada componente del DHS (Departamento de Seguridad Nacional por sus siglas en inglés) define el nivel de uso, que anteriormente estaba limitado a las siguientes prácticas (definidas a continuación):

- «Compromiso abierto»

- «Investigación abierta,»

- «Vigilancia abierta,»

- «Monitorización enmascarada,»

- «Compromiso encubierto»

La vigilancia enmascarada permite a los agentes de agencias como ICE y la Patrulla Fronteriza usar cuentas alias para observar pasivamente la actividad pública en línea. Lo crucial es que este nivel de monitorización impide que los representantes del DHS interactúen directamente con otros usuarios. Bajo la supervisión enmascarada, los agentes no pueden pedir a un administrador que entre en un grupo privado ni «hacer amigos» a un objetivo para ver publicaciones no públicas.

Pero con el Compromiso enmascarado (aparte del monitoreo enmascarado), ese cortafuegos ha sido desmantelado. La única restricción impuesta al enfrentamiento enmascarado es que los agentes del DHS no sean el umbral del «compromiso sustantivo»—un término que las normas dejan convenientemente indefinido.

La nueva práctica del enmascaramiento permite operaciones en las que un empleado o contratista del gobierno federal utiliza identidades o credenciales falsas que ocultan su afiliación oficial. Es un paso atrás respecto al «enfrentamiento encubierto», un estatus altamente controlado que solo se permite de forma limitada e intermitente.

Puedes comparar las políticas del DHS antiguas con las nuevas en las dos capturas de pantalla que aparecen a continuación.

Captura de pantalla de la antigua política del DHS

Copia filtrada de la nueva política de «Compromiso Enmascarado» del DHS

Un documento de Aduanas y Protección Fronteriza que obtuve, titulado «Plan de componentes para el uso operativo de las redes sociales», define este cambio:

“El uso operativo de las redes sociales mediante identidades o credenciales que… ocultan una afiliación gubernamental, para interactuar con otros usuarios de forma limitada con el fin de acceder a información públicamente disponible… Por ejemplo, la interacción enmascarada incluiría iniciar sesión en redes sociales y unirse a un grupo, o agregar amigos, dar me gusta o seguir a una persona”.

Añadió: «esta nueva capacidad se está encasillando un paso por debajo del compromiso encubierto (que ya permite mucho exceso), parece que CBP cree que agregar a alguien, seguirle o unirse a un grupo no es tan invasivo como involucrarse o interactuar directamente con individuos.»

Levinson-Waldman calificó la política de «insidiosa» porque podría parecer al gobierno federal que no es particularmente invasiva, pero podría aportar enormes cantidades de información sobre la red social y las preferencias de una persona. Y todo esto ocurriría imperceptiblemente para cualquiera en un chat grupal, sin saber que la información siquiera se está compartiendo.

«Además, hacerlo a través de una cuenta alias—una cuenta que no revela la afiliación del usuario a la CBP y que finge ser otra persona—debilitará la confianza en el gobierno y la confianza fundamental para construir comunidad tanto online como fuera de ella», añadió.

Cuando presioné al portavoz del DHS por detalles concretos como cuándo se adoptó por primera vez el Compromiso enmascarado y cómo define la restricción sobre el «compromiso sustantivo», se retiraron a la habitual falta de respuesta fanfarronera de la administración.

«El DHS ha utilizado sus autoridades encubiertas dirigidas por el Congreso para erradicar a abusadores y depredadores infantiles durante años», me dijo el portavoz del DHS (sin nombre incluido—lo cual es apropiado, supongo, para una historia sobre el uso de mascarillas) en un correo electrónico. «Seguiremos utilizando todas las herramientas a nuestra disposición para proteger al pueblo estadounidense mientras nuestros agentes y oficiales hacen América Segura de Nuevo.»

Las «herramientas» a las que se refieren son cada vez más sofisticadas. El documento que primero marcó el «compromiso enmascarado» para mí fue producido por Silo, una plataforma de aislamiento web basada en la nube creada por Authentic8.

Silo es como una máscara digital para agentes federales que operan en redes sociales. Les permite navegar por la web desde un servidor remoto «air-gapped», ocultando sus direcciones IP gubernamentales y falsificando sus perfiles de hardware. Para un administrador de Facebook o un moderador de un grupo de Signal, el agente federal aparece como un usuario local con un smartphone estándar. Esta capacidad técnica, llamada «atribución gestionada», garantiza que, mientras el agente está «interactuando» contigo, la huella digital del gobierno sea completamente invisible.

Según los documentos que he revisado, seguridad nacional está utilizando otras aplicaciones y software comerciales y propietarios para realizar monitorización gestionada de atribuciones, con nombres en clave como GOST, Shadow Dragon, Gecko, Jemini, Axis y Creepy, que sin duda es mi favorito.

Fuentes me dicen que el DHS ya ha utilizado el enmascaramiento para infiltrarse en grupos pro-palestinos en EE. UU. y para construir bases de datos de posibles delincuentes transnacionales entre las comunidades mexicana y mexicoamericana.

«La monitorización de código abierto se ha vuelto tan ubicua que incluso tenemos bases de datos de identidades que el departamento utiliza para rastrear nuestras propias interacciones en línea», también me dijo el alto funcionario del DHS.

«Sí, tenemos salvaguardas contra violar la privacidad de las personas, pero la interacción enmascarada es solo el primer paso para violar la configuración de privacidad de las personas de formas que ni siquiera conocen.»

Crédito sitio personal de Ken Klippesetein.